Virtual Secure Mode (VSM) è una funzionalità probabilmente ancora poco utilizzata, ma credetemi, di grande efficacia (e, io credo, grande interesse) resa possibile da hardware virtualization, l’elemento che sta alla base dell’argomento del video odierno.

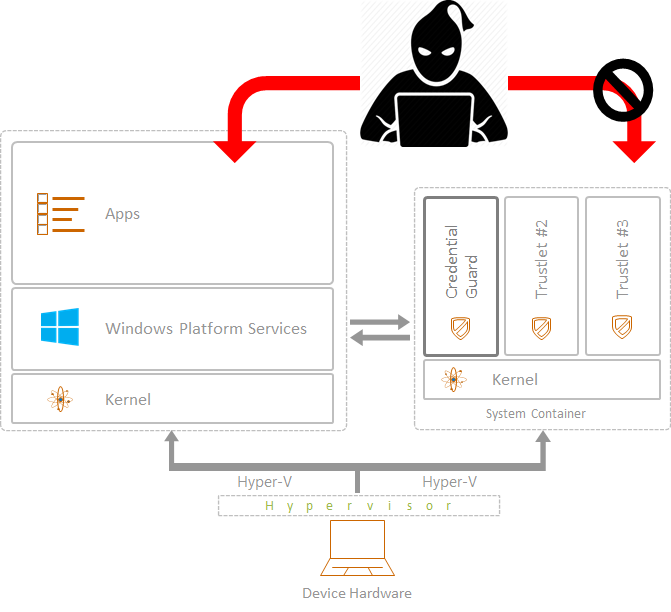

Sostanzialmente, Virtual Secure Mode permette di mitigare attacchi di tipo Zero Day utilizzando le funzionalità di virtualizzazione hardware proprie dei nuovi devices e su cui Microsoft ha lavorato pesantemente negli ultimi anni per andare a definire un’architettura che, se opportunamente configurata, permette di migliorare sensibilmente la security posture di un sistema Windows 10.

Nel video cerco di evidenziare 3 delle features messe a disposizione dalla hardware virtualization:

- Credential Guard, uno dei 2 processi attualmente ospitati in VSM, che permette di mitigare attacchi di tipo Pass the Hash e Pass the Ticket, grazie allo spostamento delle derived credentials (ad esempio l’NTLM hash della password utilizzata per accedere al sistema) da LSASS (un’area di memoria condivisa, accedibile da System) a Credential Guard (LSAIso)

- Device Guard, l’altro processo al momento ospitato in VSM e che, grazie a HVCI permette di mitigare attacchi a livello Kernel Mode e User Mode

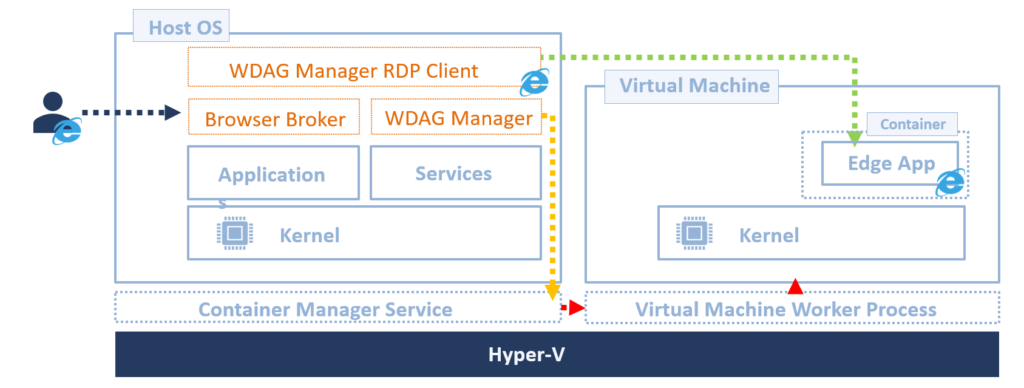

- infine parliamo di Application Guard, una funzionalità non propriamente parte di Virtual Secure Mode ma resa possibile dall’hardware virtualization

Oltre al video allego anche le slides da me presentate durante l’evento tenuto lo scorso 29 aprile insieme a Giuseppe Di Pasquale di Microsoft e Michele Sensalari, noto MVP e CTO di Overnet Education.

Buona visione (e dateci sotto con dubbi e domande che dovessero sorgere)!