Categoria: Security

-

Gestisci, limita e monitora gli accessi con Azure AD PIM

Privileged Identity Management (PIM) è un servizio che permette di gestire, controllare e monitorare l’accesso a risorse importanti nell’organizzazione.

-

Attack simulation training

E’ possibile usare Attack Simulation Training nel portale di Microsoft 365 Defender per eseguire scenari di attacco realistici all’interno della propria organizzazione. Questi attacchi simulati consentono di identificare e individuare gli utenti vulnerabili prima che un attacco reale colpisca la nostra infrastruttura.

-

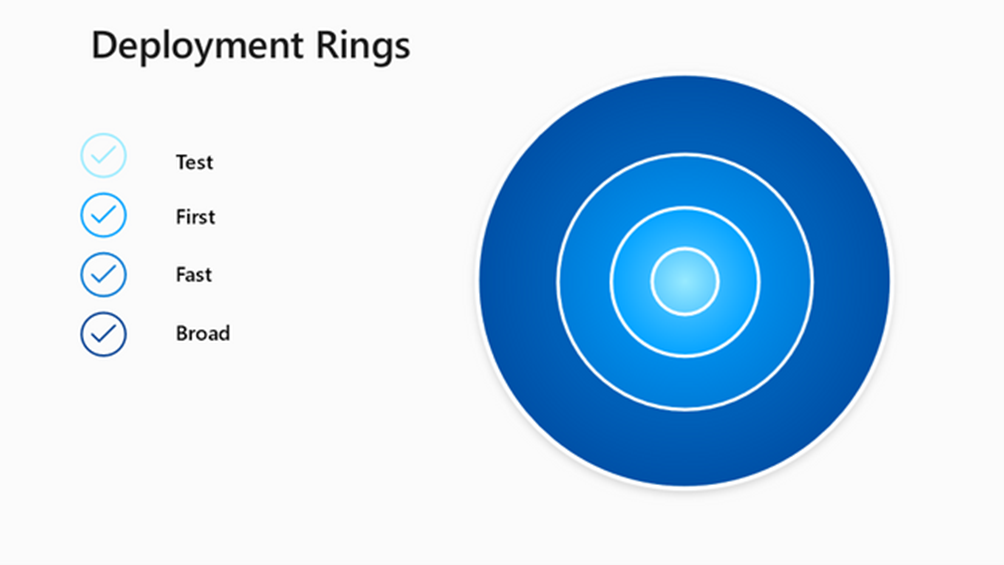

Windows Autopatch

Windows Autopatch consentirà di assumere il controllo delle operazioni di quality e security patching, inclusi gli aggiornamenti delle funzionalità del sistema operativo Windows e gli aggiornamenti dei driver, firmware e le app Microsoft 365

-

MFA: nuove funzionalità

Microsoft ha rilasciato in Public Preview nuove feature MFA disponibili sia per gli utenti che utilizzano passwordless authentication, sia per quelli che utilizzano MFA

-

LAPS – Non clonare le password locali!

Microsoft LAPS è uno dei modi più efficaci per proteggere le password dell’amministratore locale e impedire agli utenti non autorizzati di accedere a sistemi o dati a cui non dovrebbero. Local Administrator Password Solution di Microsoft, o in breve LAPS, è una funzionalità di gestione delle password che randomizza le password dell’amministratore locale e le…

-

Panoramica su Windows Hello for Business

In Windows 10 e Windows 11, Windows Hello for Business sostituisce le password con l’autenticazione a due fattori avanzata nei dispositivi. Questa autenticazione è costituita da un nuovo tipo di credenziali utente associate a un dispositivo e utilizza una tecnologia biometrica o un PIN.

-

Pass the hash in Windows 10

Oggi vogliamo mostrare una tecnica chiamata pass-the-hash, utilizzata per conquistare ulteriori posizioni nell’ambiente di un cliente, dopo la compromissione di una prima workstation.

-

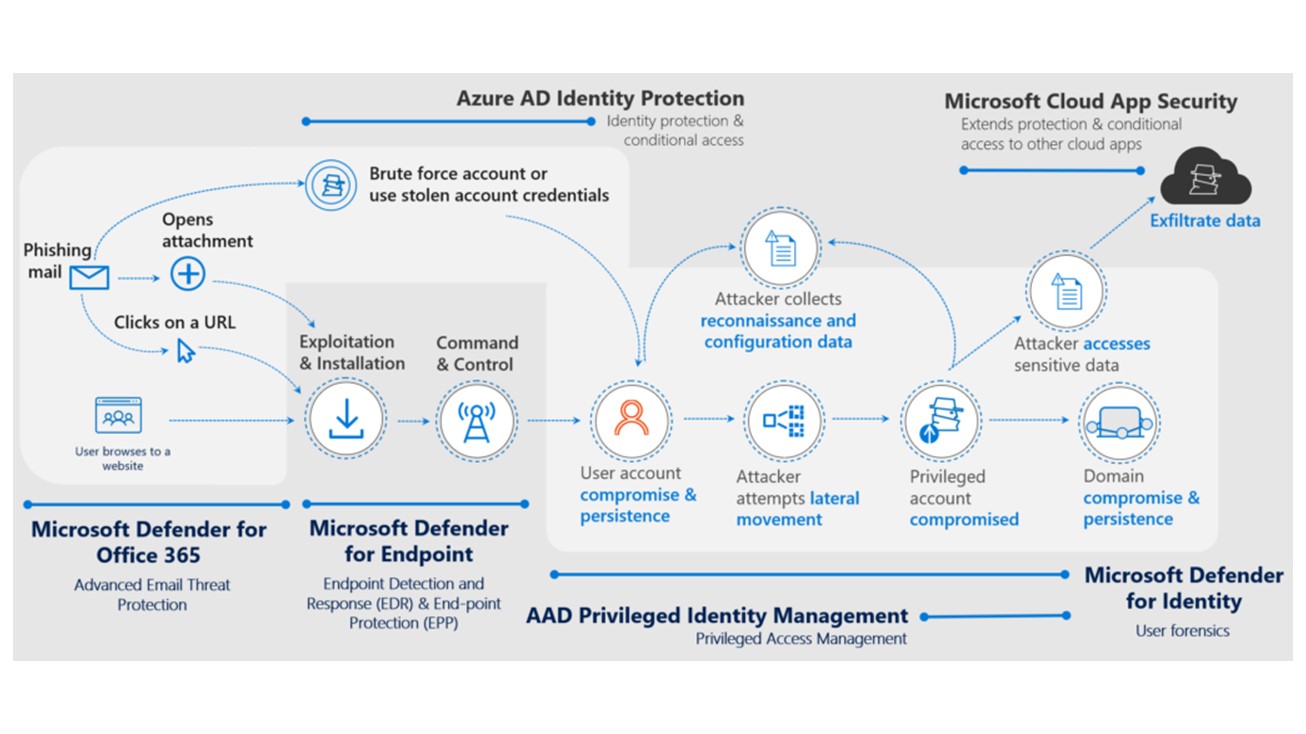

Attack Kill Chain: gestirla con Microsoft 365

Come gestire la attack kill chain grazie a Microsoft 365

-

Attack Kill Chain

Con questo articolo vogliamo iniziare a raccontare come avviene un attacco e poi, soprattutto, come è possibile difendersi.

-

Defender for Identity – Portal

Defender for Identity – Configurazione e gestione