Se l’organizzazione dispone di licenze Microsoft 365 E5 o Microsoft Defender per Office 365 P2, che includono funzionalità di analisi delle minacce e di risposta, è possibile usare Attack Simulation Training nel portale di Microsoft 365 Defender per eseguire scenari di attacco realistici all’interno della propria organizzazione. Questi attacchi simulati consentono di identificare e individuare gli utenti vulnerabili prima che un attacco reale colpisca la nostra infrastruttura.

Phishing

Il phishing è un termine generico per gli attacchi di posta elettronica che tentano di rubare informazioni riservate nei messaggi che sembrano essere provenienti da mittenti legittimi o attendibili. Il phishing fa parte di un sottoinsieme di tecniche classificate come social engineering.

All’interno di Attack Simulation Training sono disponibili diversi tipi di tecniche di social engineering:

- Credential Harvest: un utente malintenzionato invia al destinatario un messaggio contenente un URL. Quando il destinatario fa clic sull’URL, viene visualizzato un sito Web che in genere visualizza una finestra di dialogo che richiede all’utente nome utente e password. In genere, la pagina di destinazione è a base di un’applicazione che rappresenta un sito Web noto per creare una relazione di trust con l’utente.

- Malware attachment: un utente malintenzionato invia al destinatario un messaggio contenente un allegato. Quando il destinatario apre l’allegato, sul dispositivo dell’utente viene eseguito codice arbitrario (ad esempio una macro) per consentire all’autore dell’attacco di installare codice aggiuntivo o consolidare ulteriormente se stessi.

- Link in attachment: si tratta di un ibrido di un raccolto di credenziali. Un utente malintenzionato invia al destinatario un messaggio contenente un URL all’interno di un allegato. Quando il destinatario apre l’allegato e fa clic sull’URL, viene visualizzato un sito Web che in genere mostra una finestra di dialogo che richiede all’utente il nome utente e la password. In genere, la pagina di destinazione è a base di un’applicazione che rappresenta un sito Web noto per creare una relazione di trust con l’utente.

- Link to malware: un utente malintenzionato invia al destinatario un messaggio contenente un collegamento a un allegato in un noto sito di condivisione file (ad esempio, SharePoint Online o Dropbox). Quando il destinatario fa clic sull’URL, l’allegato si apre e sul dispositivo dell’utente viene eseguito codice arbitrario (ad esempio una macro) per consentire all’autore dell’attacco di installare codice aggiuntivo o consolidare ulteriormente se stessi.

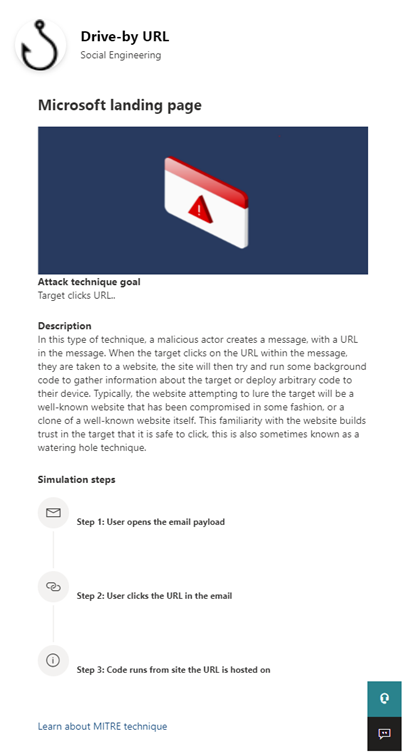

- Drive-by-url: un utente malintenzionato invia al destinatario un messaggio contenente un URL. Quando il destinatario fa clic sull’URL, viene visualizzato un sito Web che tenta di eseguire codice in background. Questo codice in background tenta di raccogliere informazioni sul destinatario o di distribuire codice arbitrario nel dispositivo. In genere, il sito Web di destinazione è un sito Web noto compromesso o un clone di un sito Web noto. La familiarità con il sito Web consente di convincere l’utente che il collegamento è sicuro da fare clic. Questa tecnica è nota anche come watering hole attack.

Creare una simulazione

Di seguito viene riportata la procedura per eseguire una simulazione di attacco:

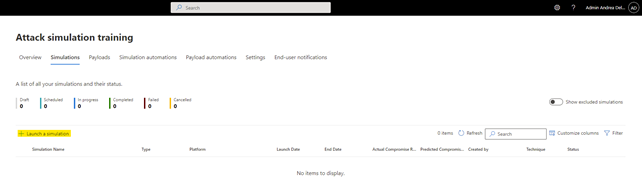

- Nel portale Microsoft 365 Security all’interno di Email & collaboration cliccare su Attack simulation training > Simulations tab.

- Nella scheda Simulations selezionare l’icona Launch a simulation.

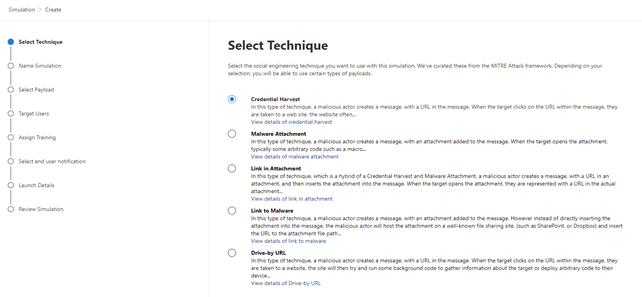

- Selezionare una tecnica di social engineering

Nella pagina Select Technique è possibile selezionare una tecnica di social engineering disponibile (tra quelle presentate nel paragrafo precedente), che è stata curata dal framework MITRE ATT&CK®:

- Credential Harvest: tenta di raccogliere le credenziali portando gli utenti a un sito Web dall’aspetto noto con caselle di input per inviare un nome utente e una password.

- Malware Attachment: aggiunge un allegato dannoso a un messaggio. Quando l’utente apre l’allegato, viene eseguito codice arbitrario che aiuterà l’utente malintenzionato a compromettere il dispositivo di destinazione.

- Link in Attachment: tipo di raccolta ibrida delle credenziali. Un utente malintenzionato inserisce un URL in un allegato di posta elettronica. L’URL all’interno dell’allegato segue la stessa tecnica del raccolto delle credenziali.

- Link to Malware: esegue codice arbitrario da un file ospitato in un servizio di condivisione file noto. Il messaggio inviato all’utente conterrà un collegamento a questo file dannoso. L’apertura del file consente all’autore dell’attacco di compromettere il dispositivo di destinazione.

- DRIVE-by URL: l’URL dannoso nel messaggio porta l’utente a un sito Web familiare che esegue automaticamente e/o installa il codice nel dispositivo dell’utente.

Cliccando su View Details all’interno della descrizione, è possibile visualizzare i dettagli di quella particolare tecnica di phishing.

Una volta selezionata la nostra tecnica, cliccare su Next.

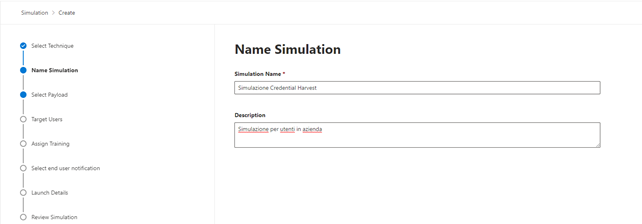

- Assegnare un nome e descrivere la simulazionee cliccare su Avanti

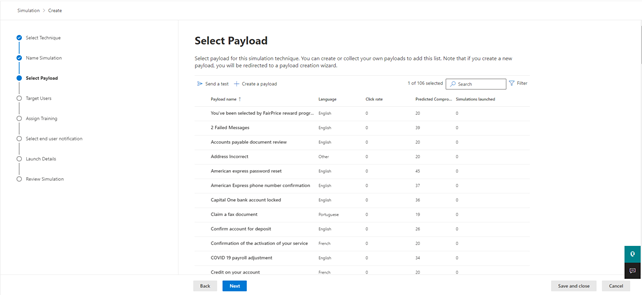

- Selezionare un payload

Nella pagina Select payload occorre selezionare un payload. Questo può essere già presente all’interno dall’elenco o creare un nuovo payload.

Nell’elenco dei payload vengono visualizzati i dettagli seguenti che consentono di scegliere:

- Name

- Language: lingua del contenuto del payload. Il catalogo payload di Microsoft (globale) fornisce payload in più di 10 lingue che possono essere filtrati.

- Clic rate: numero di persone che hanno fatto clic su questo payload.

- Predicted Compromise Rate: prevede la percentuale di persone che verranno compromesse da questo payload.

- Simulations launched: conteggia il numero di volte in cui questo payload è stato usato in altre simulazioni.

All’interno della casella di ricerca, è possibile digitare parte del nome del payload e premere INVIO per filtrare i risultati.

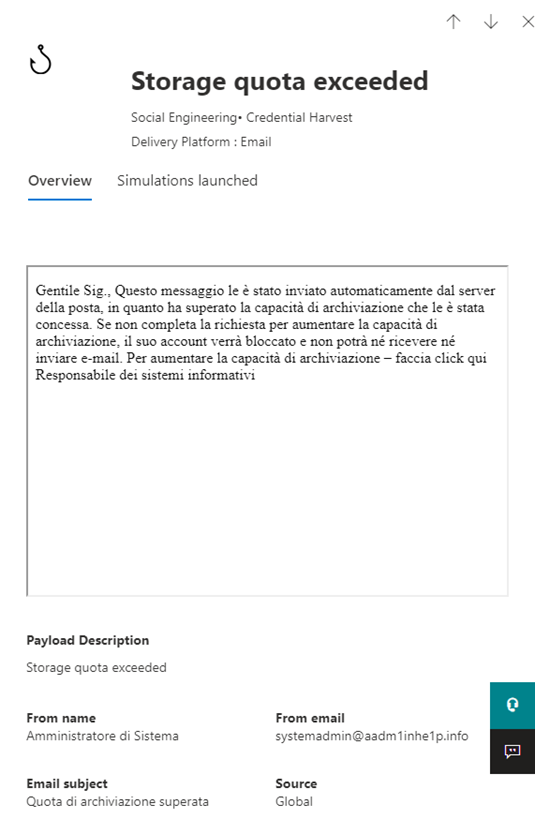

Se si seleziona un payload dall’elenco, i dettagli sul payload vengono visualizzati in un riquadro a comparsa:

- La scheda Overview contiene un esempio e altri dettagli sul payload.

- La scheda Simulations launched contiene il nome della simulazione, Click rate, Compromised rate e le Action, delle simulazioni lanciate in precedenza su quel payload

Se si seleziona un payload dall’elenco facendo clic sul nome, cliccando sul pulsante Send a test viene visualizzato nella pagina principale in cui puoi inviare una copia del messaggio di posta elettronica del payload a te stesso (l’utente attualmente connesso) per l’ispezione.

Al termine dell’operazione, fare clic su Avanti.

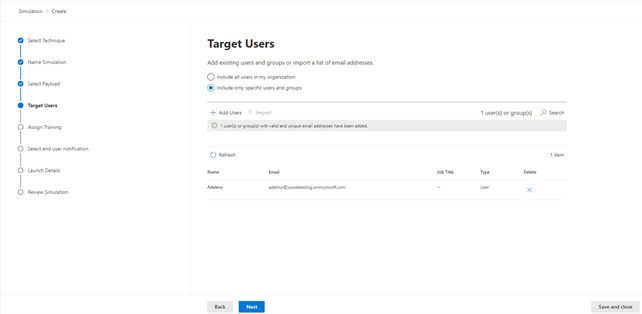

- Destinatari

Nella pagina Target Users selezionare chi riceverà la simulazione. Configurare una delle impostazioni seguenti:

- Include all users in my organization: gli utenti interessati vengono visualizzati nel Tab sottostante.

- Include all users in my organization: Permette di scegliere gli utenti singolarmente o tramite gruppi, tag o attributi AD

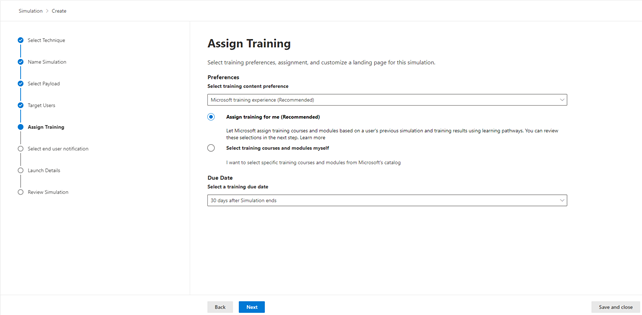

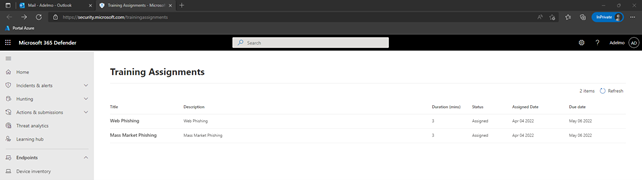

- Assegnare formazione

Nella pagina Assign Training è possibile assegnare corsi di formazione per la simulazione. Sono disponibili le impostazioni seguenti:

- Select training content preference: scegliere una delle opzioni seguenti:

- Microsoft training experience: questo è il valore predefinito a cui sono associate le opzioni seguenti da configurare:

- Selezionare una delle opzioni seguenti:

- Assign training for me: questo è il valore predefinito e consigliato. La formazione viene assegnata in base ai risultati precedenti di simulazione.

- Select training courses and modules myself: se si seleziona questo valore, sarà comunque possibile visualizzare il contenuto consigliato, nonché tutti i corsi e i moduli disponibili nel passaggio successivo della procedura guidata.

- Due Date: è possibile scegliere per quanto tempo i corsi saranno disponibili per gli utenti finali.

- Selezionare una delle opzioni seguenti:

- Reindirizza a un URL personalizzato: Selezionando questa possibilità, è possibile re-indirizzare l’utente finale attraverso un link URL personalizzato in cui andare a caricare i corsi ritenuti necessari.

- Nessuna formazione: se si seleziona questo valore, l’unica opzione nella pagina è il pulsante Avanti che consente di accedere alla pagina di destinazione.

- Microsoft training experience: questo è il valore predefinito a cui sono associate le opzioni seguenti da configurare:

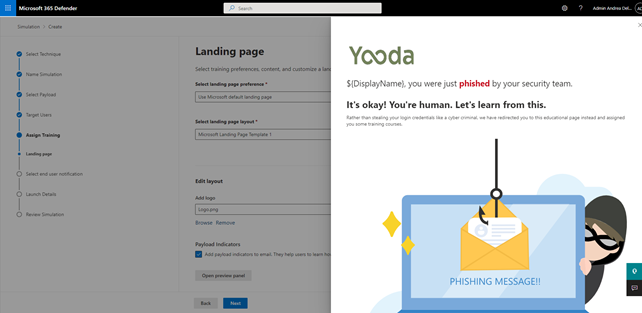

- Pagina di destinazione

Nella pagina Landing Page si configura la pagina Web a cui viene fatto riferimento se viene aperto il payload nella simulazione.

Le pagine di destinazione curate da Microsoft sono disponibili in 12 lingue: cinese (semplificato), cinese (tradizionale), inglese, francese, tedesco, italiano, giapponese, coreano, portoghese, russo, spagnolo e olandese.

- Selezionare la preferenza della pagina di destinazione: i valori disponibili sono:

- Usa Microsoft default landing page: questo è il valore predefinito a cui sono associate le opzioni seguenti per la configurazione:

- Select landing page layout: selezionare uno dei modelli disponibili.

- Add logo: fare clic su Sfoglia per trovare e selezionare .png, jpeg o .gif file. Le dimensioni del logo devono essere massime di 210 x 70 per evitare distorsioni. Per rimuovere il logo, fare clic su Rimuovi.

- Payload indicator: verranno evidenziati gli indicatori da utilizzare per rilevare una mail di phishing

- Usa Microsoft default landing page: questo è il valore predefinito a cui sono associate le opzioni seguenti per la configurazione:

Puoi visualizzare in anteprima i risultati facendo clic sul pulsante Apri riquadro di anteprima nella parte inferiore della pagina.

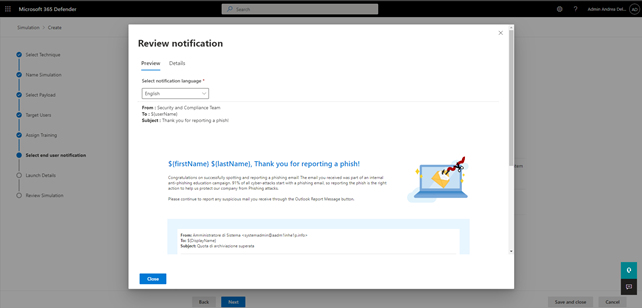

- Seleziona notifica utente finale

Nella pagina Select end user notification selezionare una delle opzioni di notifica seguenti:

- Do not deliver notifications: fai clic su Continua nella finestra di dialogo di avviso visualizzata.

- Microsoft default notification (recommended): nella pagina sono disponibili le impostazioni aggiuntive seguenti:

- Select default language

- Per impostazione predefinita, l’unica notifica disponibile da selezionare è Positive reinforcement notification. Per la notifica sono disponibili le informazioni seguenti:

- Notifications (nome): il valore è Microsoft default positive reinforcement notification.

- Language: se la notifica contiene più traduzioni, le prime due lingue vengono visualizzate direttamente. Per visualizzare le lingue rimanenti, posizionare il puntatore del mouse sull’icona numerica, ad esempio +10.

- Type: Il valore è Positive reinforcement.

- Delivery Preferences: selezionare uno dei valori seguenti:

- Do not deliver

- Deliver after campaign ends

- Deliver during campaign

- Azioni: se si fa clic sull’icona Visualizza, viene visualizzata la pagina di notifica all’utente finale

Al termine dell’operazione, fare clic su Avanti.

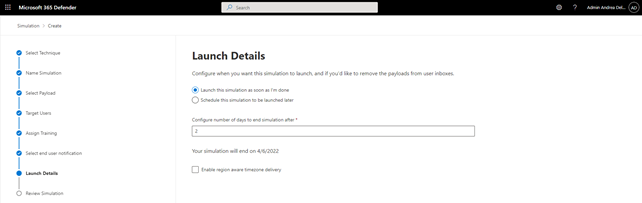

- Dettagli lancio

Nella schermata Launch Details si può decidere quando lanciare la nostra simulazione:

- Launch this simulation as soon as I’m done: la simulazione viene lanciata una volta terminato il setup

- Schedule this simulation to be launched later: selezionare il numero di giorni dopo cui la simulazione verrà inviata

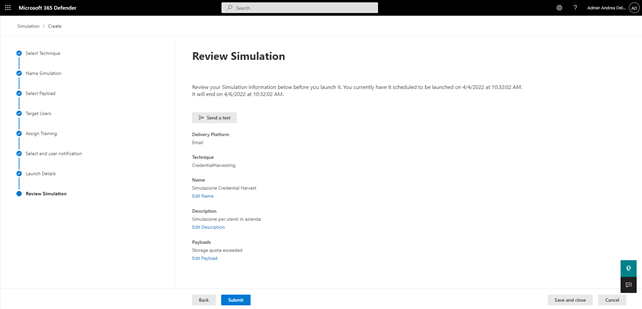

Rivedere la simulazione

Nella pagina Review Simulation è possibile esaminare i dettagli della simulazione.

Fare clic sull’icona Send a test per inviare una copia del messaggio di posta elettronica del payload a te stesso (l’utente attualmente connesso) per l’ispezione.

È possibile selezionare Edit in ogni sezione per modificare le impostazioni all’interno della sezione. Oppure è possibile fare clic su Back o selezionare la pagina specifica della procedura guidata.

Al termine, fare clic su Salva.

User Experience

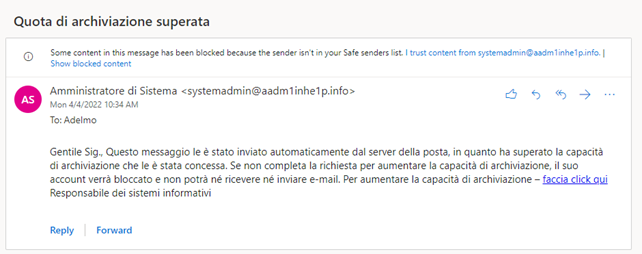

Una volta inviata la simulazione l’utente finale riceve una mail nella propria cassetta postale, secondo quanto configurato in precedenza:

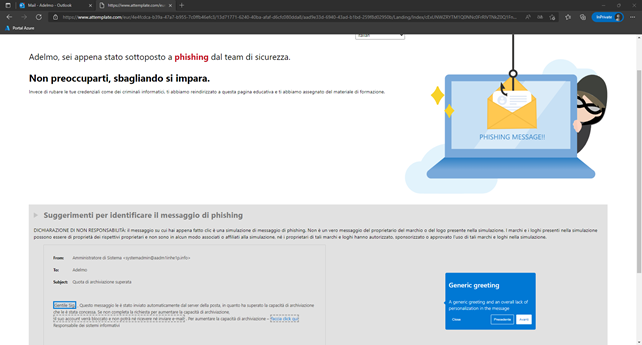

L’utente a questo punto può reportare la mail come dannosa, oppure cliccare sul link all’interno della mail. Cliccando sul link e inserendo le proprie credenziali all’interno della pagina web, l’utente verrà re-indirizzato alla pagina di segnalazione precedentemente configurata:

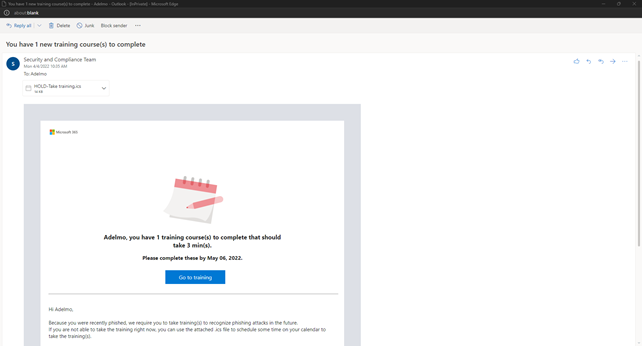

L’utente a questo punto riceverà una mail con i nuovi corsi di formazione a lui dedicati

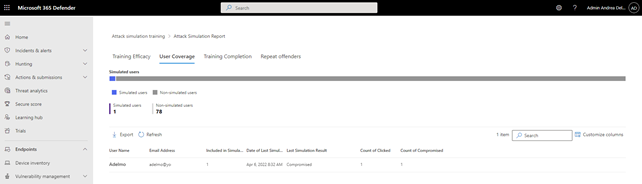

Sul portale amministrativo, sarà possibile consultare diversi report, per verificare quali utenti sono compromessi, quali hanno completato il training, e quali utenti sono stati impattati dalla nostra simulazione.