Cosa fare se un utente modifica i local admins di un device Windows 10 Azure AD Joined? Cosa fare se questo utente cancella i SID dei ruoli amministrativi predefiniti?

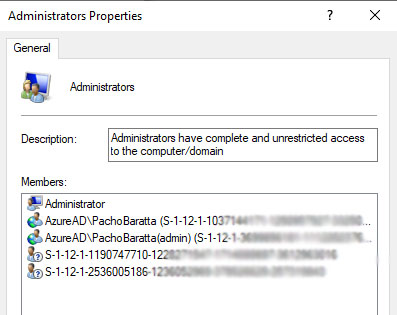

Quando si esegue la join ad AAD di un decice Windows 10, il gruppo dei local admins sarà fatto così:

- il default Administrator (disabilitato)

- l’utente utilizzato per fare logon ad Azure AD (nella forma DOMINIO\Utente se sincronizzato da AD o altrimenti nella forma UPN)

- il SID dei global admins

- il SID degli Azure AD Device Administrator role

E’ importante mantenere questi due ultimi SID tra i local admins, altrimenti sarà complicato amministrare il device.

Che fare quindi se un utente con privilegi di local admin decide di cancellare questi SID? Fortunatamente è possibile utilizzare Microsoft Endpoint Manager (MEM, aka Intune).

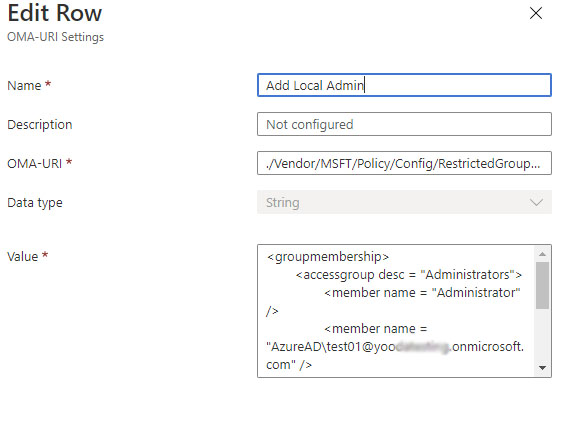

In sostanza si può utilizzare la funzionalità di RestrictedGroups per assegnare correttamente la membership dei Windows 10 Azure AD Joined Local Admins.

In breve:

- si recuperano gli objectID dei ruoli interessati (Global Admins e Azure AD Device Administrator)

- Get-AzureADDirectoryRole

- si convertono gli objectID in SID

- ci sono vari modi per farlo, trovo molto comodo il sito https://erikengberg.com/azure-ad-object-id-to-sid/

- si crea il Configuration Profile necessario

- OMA-URI ./Vendor/MSFT/Policy/Config/RestrictedGroups/ConfigureGroupMembership

- Data Type: String

- Value:

<groupmembership>

<accessgroup desc = “Administrators”>

<member name = “Administrator” />

<member name = “AzureAD\test01@yootest.onmicrosoft.com” />

<member name = “S-1-12-1-1134367840-1234567890-2597790112-1234567890″/>

<member name = “S-1-12-1-1134367840-1234567890-3212008617-1134367840” />

</accessgroup>

</groupmembership>

Guarda il video per vedere l’intero processo