Con questo seconda parte si conclude l’articolo dedicato alla gestione degli hybrid joined devices con Autopilot; per leggere la prma parte: Yooda | Blog | Autopilot e hybrid-joined devices – parte 1

Configurazione Azure VPN

Ogni computer client che si connette alla nostra Virtual Network con una connessione point-to-site deve avere un certificato client installato, altrimenti l’autenticazione non andrà a buon fine.

E’ possibile generare un unico certificato per tutti oppure generarne uno per ogni singolo client, in questo laboratorio abbiamo emesso un certificato client dalla Enterprise CA installata sulla prima VM, è possibile altresì utilizzare certificati self-signed.

- Selezioniamo la nostra Azure Subscription.

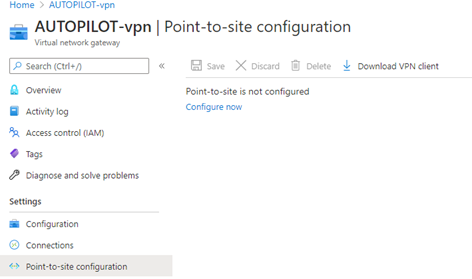

- Cerchiamo il Virtual Network Gateway, che abbiamo creato nello step 2, a cui abbiamo dato il nome AUTOPILOT-vpn.

- Selezioniamo dal menù di sinistra Settings > Point-to-site configuration e click su Configure now

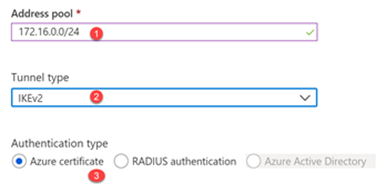

- Specifichiamo un pool di indirizzi a cui i client VPN si connetteranno (nel nostro caso 172.16.0.0/24)

- In Tunnel scriviamo IKEv2 e come Authentication Type scegliamo Azure Certificate

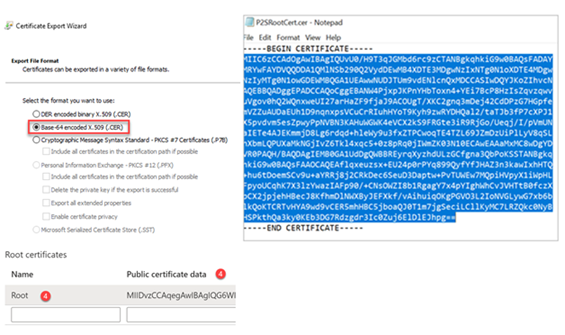

- In Root Certificates specifichiamo il nome (per esempio Root) ed il Public Certificate Data. La root CA è stata esportata precedentemente in formato Base-64 encoded X.509 (.cer), in modo da poter aprire il certificato con un text editor e poter copiare il Public Certificate Data.

- Salviamo la configurazione ed attendiamo che la configurazione venga applicata, ci possono volere anche 10 minuti

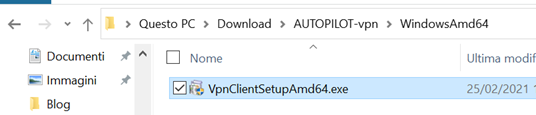

- Click Download VPN Client per salvare il client da utilizzare in seguito.

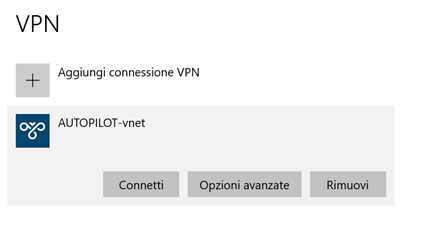

Step 8: Validazione VPN

Per ridurre la complessità e facilitare l’eventuale troubleshooting è una buona idea validare la connessione VPN appena creata, fuori da Intune.

Per far questo utilizziamo un device Windows 10 fisico oppure una VM, non joinate al dominio che abbiamo appena creato, su cui installiamo il client VPN.

Per installare il client VPN eseguire il file, nel mio caso 64bit

Importiamo sul device il certificato con autenticazione Client con Common Name = Computer Name, potrebbe essere utile a questo scopo generare un certificate template con client authentication ed opzione per esportare la chiave privata.

Step 9: Configurazione Intune

Ora che la configurazione della nostra infrastruttura di base è completa, possiamo procedere con la configurazione di Intune:

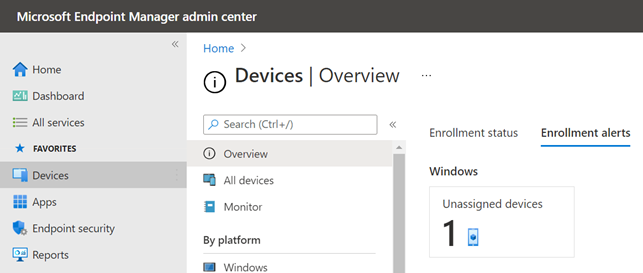

- Abilitiamo Intune Automatic Enrollment

- Configuriamo il Tenant Branding

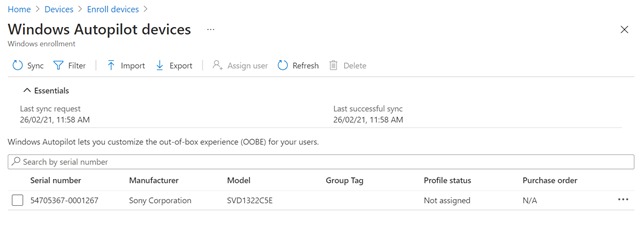

- Registriamo i devices in Autopilot, in una delle modalità offerte: OEM, Partner, Automatic, Manual

- Creiamo un AAD group che contiene i devices target

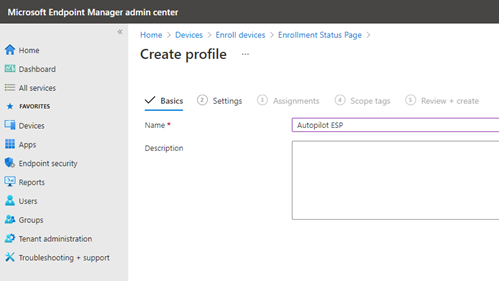

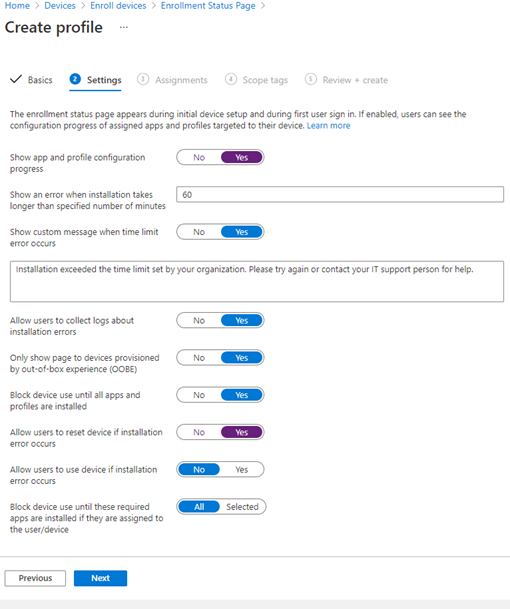

- Configuriamo ESP (Enrollment Status Page)ed assegniamo al l’AAD Group creato al punto precedente

- Creazione profilo SCEP nel portale Intune

Arrivati a questo punto abbiamo completato l’installazione e la configurazione del nostro server NDES e connesso il nostro ambiente on premise ad Intune; possiamo quindi procedere con la creazione di un profilo SCEP nel portale Intune ed eseguire il deploy sui nostri device.

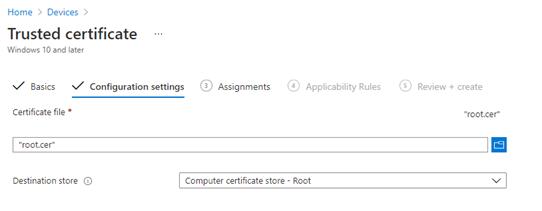

Uno dei requisiti per per la corretta distribuzione di un profilo SCEP è l’installazione della trusted root CA sui nostri dispositivi, in modo che essi accettino certificati dalla CA creata sulla prima VM.

Sulla prima VM dove è installata la CA esportiamo il certificato trusted root con il seguente cmd:

certutil -ca.cert C:\root.cer

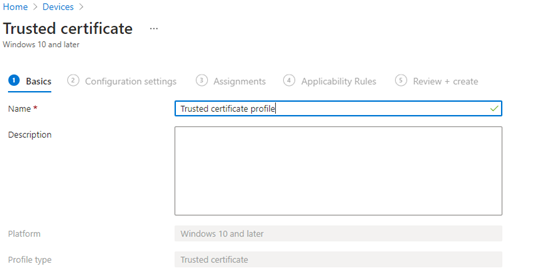

- Collegarsi a Microsoft Endpoint Manager (Intune).

In Configuration settings importiamo il certificato root CA precedentemente salvato ed in Destination store scegliamo l’opzione: Computer certificate store – Root

- In Assignments assegniamo il profilo al AAD group, creato in precedenza, che contiene i nostri devices target

- Create del profilo

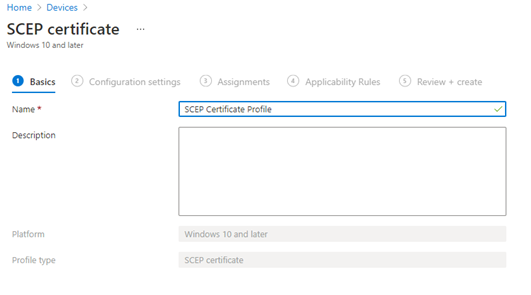

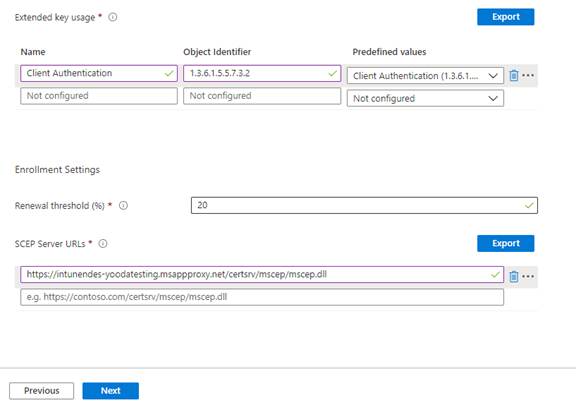

Creiamo ora il profilo device per il certificato SCEP da assegnare al medesimo gruppo AAD del punto precedente.

- Selezionamo Devices > Configuration profiles > + Create profile

- Inseriamo in Platform: Windows 10 or later ed in Profile Type: SCEP certificate

- Scegliamo un nome per il nostro profilo

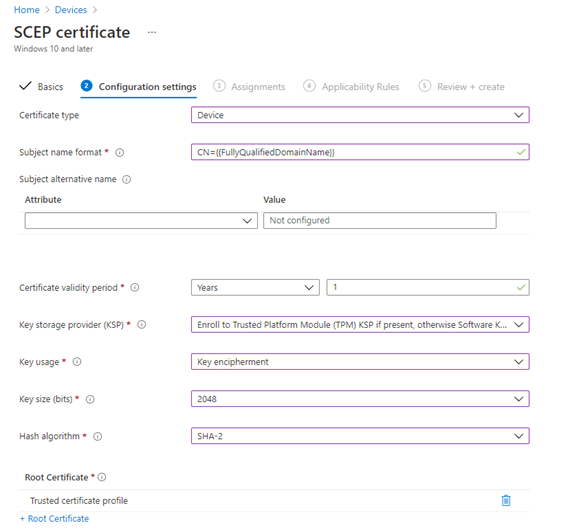

- In Configuration settings inserire la seguente configurazione facendo attenzione al campo Root Certificate, dove inseriremo il profilo creato al punto precedente e a SCEP Server URLs, dove andremo ad inserire l’URL che contiene l’FQDN pubblico che abbiamo precedentemente generato con Azure Application Proxy, il formato sarà il seguente:

https://<external FQDN of the NDES server>/certsrv/mscep/mscep.dll

- del profile

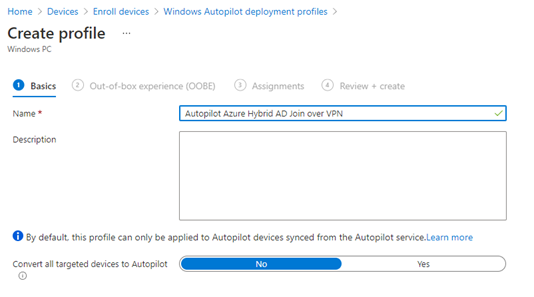

- Creazione di Autopilot Deployment Profile for Hybrid VPN Join ed assegnazione all’AAD group creato in precedenza

Selezionamo Devices > Enroll devices > Windows ernrollment >Windows Autopilot deployment profiles

Creiamo un nuovo profilo che chiamiamo Autopilot Azure Hybrid AD Join over VPN

- Configuriamo il profilo con i seguenti valori:

- Deployment mode = User-Driven

- Join to Azure AD as = Hybrid Azure AD joined

- Skip AD Connectivity check = Yes

- Assegniamo il profile all’AAD group creato pocanzi

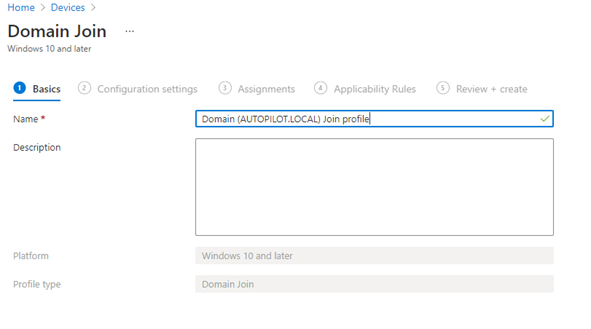

- Creazione Domain Join Profile

- Selezionamo Devices > Configuration profiles > + Create profile

- Inseriamo in Platform: Windows 10 or later ed in Profile Type: Domain Join

- Scegliamo un nome per il nostro profilo

- In Configuration settings specifichiamo un prefix da dare al nome del computer,il Domain Name dell’ Active Directory on premise e l’Organizational Unit dove verrà creato l’oggetto computer

- In Assignments assegniamo il profilo al AAD group, creato in precedenza, che contiene i nostri devices target

- Create del profile

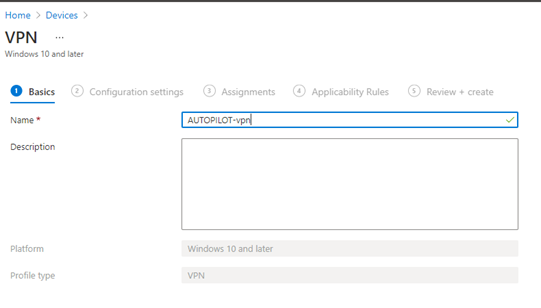

Creazione VPN Configuration Profile

Selezionamo Devices > Configuration profiles > + Create profile

Inseriamo in Platform: Windows 10 or later ed in Profile Type: VPN

- Scegliamo un nome per il nostro profilo

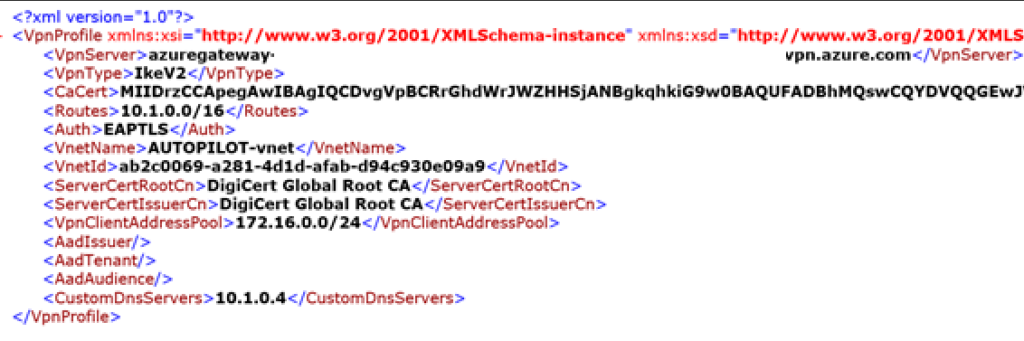

In Configuration settings inseriamo il VPN Server Address che è possibile reperire nel file di configurazione VPNSettings.xml presente nel client VPN di cui abbiamo fatto il download nello step precedente, nella cartella Generic.

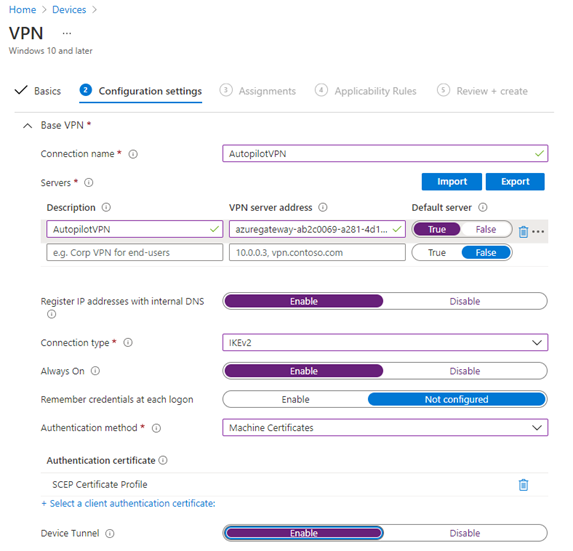

Per comodità riportiamo lo screenshot con tutte le configurazione effettuate sul profilo VPN > Configuration settings, lasciamo invece invariate le sezioni Apps and Traffic Rules e Conditional Access

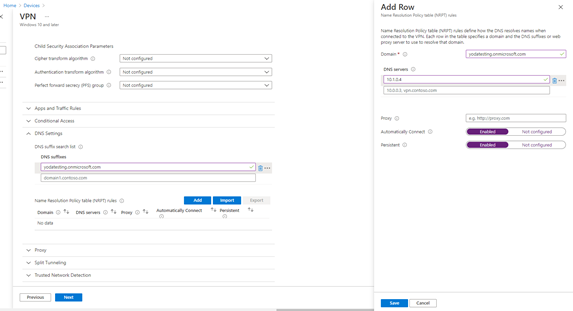

Modifichiamo invece i DNS settings aggiungendo un DNS suffix alla relativa search list e modificando la Name Resolution Policy table (NRPT) aggiungendo Domain e DNS Server IP (indirizzo IP della prima VM)

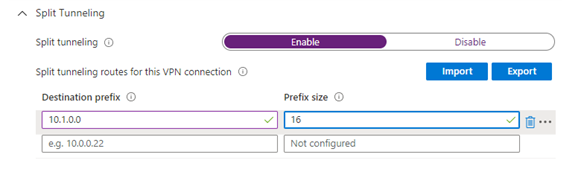

Lasciamo la sezione Proxy invariata e modifichiamo Split Tunneling, abilitando il tunnel sulla VPN ed inserendo Destination prefix e Prefix size specificando la subnet presente in <Routes> nel file di configurazione VPNSettings.xml

- In Assignments assegniamo il profilo al AAD group, creato in precedenza, che contiene i nostri devices target

- Create del profile

Ora potremo testare e validare la soluzione che vi permetterà di distribuire, installare, joinare al dominio AD on premise oltre che ad Azure AD (Hybrid Azure Ad Join) i vostri hybrid joined devices con Autopilot Intune, tutto questo tramite VPN attraverso la rete internet.